Google Cloud リソース権限を CelerData に付与する

このトピックでは、IAM ロールを使用して、クラスタのデプロイとスケーリング操作に必要な権限を CelerData に付与する方法を説明します。

CelerData が CelerData クラスタ用の Google Cloud リソースを起動および管理できるようにするには、デプロイメント資格情報を作成する際に、CelerData のパブリックサービスアカウントに特定の権限を持つ IAM ロールを付与する必要があります。これは、CelerData Cloud BYOC コンソールの Cloud settings ページからデプロイメントを作成する前、またはデプロイメント作成のワークフローの一部として行います。

必要なロールと権限

CelerData があなたに代わってクラウドリソースを起動および管理するためには、以下のロールと権限が必要です:

- 必要なシステム定義ロール:

Compute Admin - 必要な権限:

iam.serviceAccounts.actAsstorage.buckets.get

クラスタに Shared VPC を有効にしたい場合は、Shared VPC のホストプロジェクトに Compute Network User ロールと compute.addresses.use 権限も付与する必要があります。

必要な権限を持つ IAM ロールを作成する

以下の手順に従って IAM ロールを作成します:

-

Google Cloud コ�ンソール にサインインします。

-

左側のナビゲーションメニューを展開し、IAM & Admin > Roles を選択します。

-

Create role をクリックします。

-

Create role ページで、以下の手順に従います:

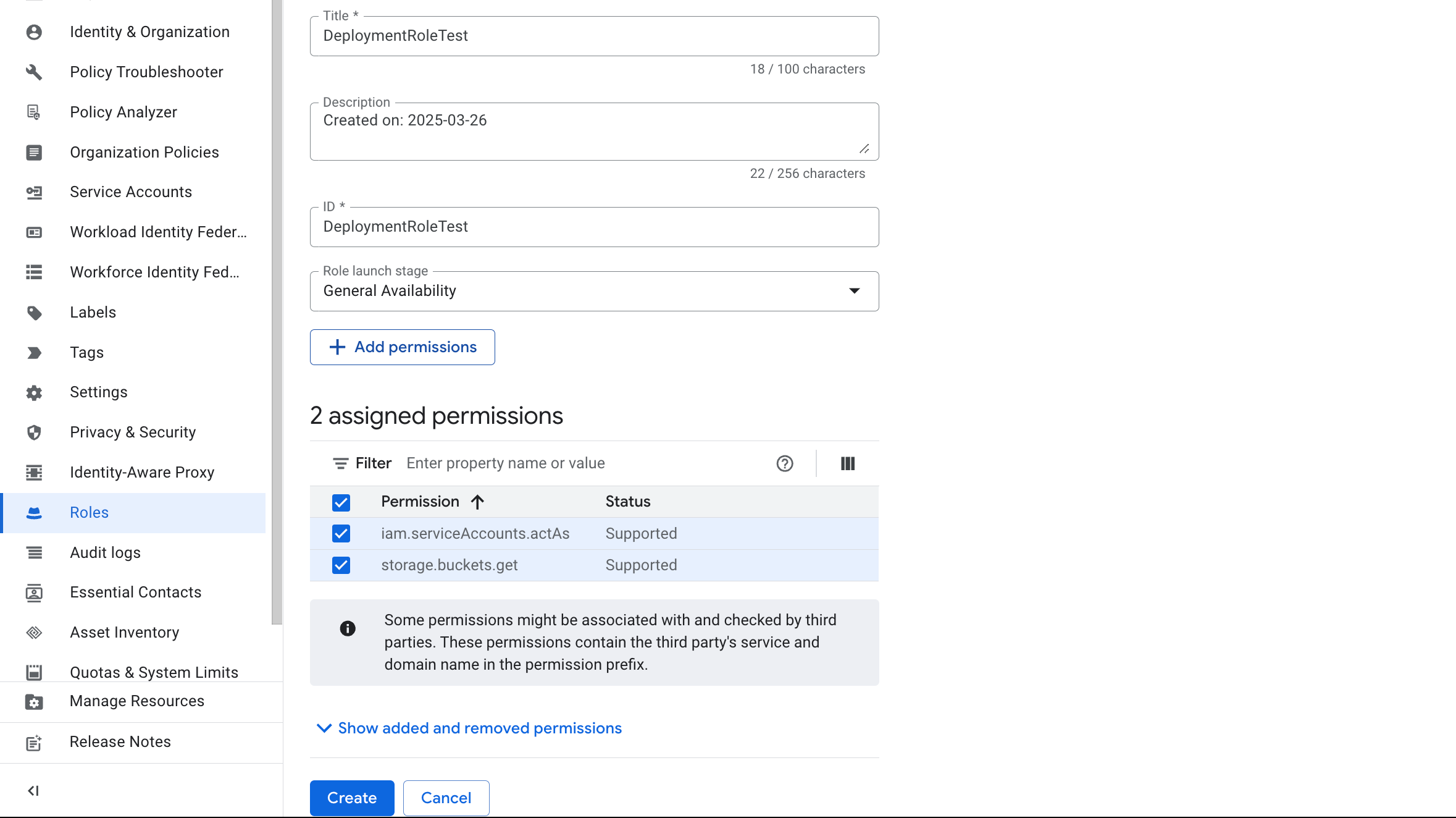

a. 新しいロールのタイトル(例:

DeploymentRoleTest)、ID、およびオプションで説明を入力します。b. Role launch stage ドロップダウンリストから General Availability を選択します。

c. Add permissions をクリックします。

d. 表示されるダイアログボックスで、上記の権限を Filter で検索し、選択して Add をクリックします。この手順を繰り返して、上記のすべての権限を追加します。

-

Create をクリックします。

CelerData のパブリックサービスアカウントに IAM ロールを付与する

CelerData はクラスタのデプロイとスケーリング操作のためにパブリックサービスアカウントを維持し�ています。前のステップで作成した IAM ロールを付与する必要があります。

| CelerData のパブリックサービスアカウントメールアドレス |

|---|

service@celerdata-byoc-1683716900563.iam.gserviceaccount.com |

以下の手順に従って、CelerData のパブリックサービスアカウントに IAM ロールを付与します:

-

Google Cloud コンソール にサインインします。

-

左側のナビゲーションメニューを展開し、IAM & Admin > IAM を選択します。

-

IAM ページの Allow タブで、Grant access をクリックします。

-

表示されるダイアログボックスで、以下の手順に従います:

a. クラスタをデプロイしたい Google Cloud リージョンの CelerData のパブリックサービスアカウントメールアドレスを New principals フィールドに貼り付けます。

b. Role フィールドで、先ほど作成したロール(

DeploymentRoleTest)を検索して選択し、Add another role をクリックします。c. Role フィールドで、ロール

Compute Adminを検索して選択します。d. 条件を保存するために Save をクリックします。

-

アクセスを付与するために Save をクリックします。