Deployment on AWS

CelerData は、AWS 上に弾力的なクラスターをデプロイするプロセスを簡素化するユーザーフレンドリーなデプロイメントウィザードを提供しています。このプロセスは、4 つの簡単なステップで構成されています。

- STEP1: クラスターリソースの設定

- STEP2: AWS クレデンシャルの設定

- STEP3: クラスターへのアクセスの設定

- STEP4: AWS クラウド上にクラスターをデプロイ

Terraform を使用してクラスターをデプロイするには、 Terraform Provider を参照してください。

弾力的なクラスターに関する詳細情報は、 warehouse overview にあります。

制限事項

CelerData クラスターをデプロイするには、EC2 セキュリティグループ、S3 バケット、IAM ロール、VPC とサブネット、データクレデンシャル、およびデプロイメントクレデンシャルを含むさまざまな AWS リソースが必要です。これらのリソースは、同じサブスクリプションおよび同じリソースグループに属し、CelerData クラスターのデプロイメントのための AWS リージョンと同じリージョンに属している必要があります。

デプロイメントウィザードの開始

デプロイメントウィザードを開始するには、次の手順に従ってください。

- CelerData Cloud BYOC コンソール にサインインします。

- Clusters ページで、Create cluster をクリックします。

- 表示されるダイアログボックスで、クラウドプロバイダーとして AWS を選択し、Next をクリックします。

デプロイメントウィザードを開始した後、以下に説明するように、クイックデプロイメント��または手動デプロイメントを構成して実行できます。

CloudFormation を使用したクイックデプロイメントは、プロダクション用途には適しておらず、非プロダクション用途のみを推奨します。

CloudFormation テンプレートを使用したクイックデプロイメントは、手動デプロイメントで使用できるすべての構成オプションをサポートしていません。以下の場合は、 manual deployment メソッドを使用してください。

- 既存のデータクレデンシャルを再利用する

- デプロイメントクレデンシャルを再利用する

- 新しいデータまたはデプロイメントクレデンシャルを作成する

- ネットワークアクセスを手動で構成する

クイックデプロイメントの構成と実行

クイックデプロイメントは、CloudFormation テンプレートを起動して、必要なクレデンシャルを作成し、以下の AWS リソースをプロビ�ジョニングおよび構成するのに役立ちます。これらはすべて CloudFormation スタックに含まれています。

- EC2 セキュリティグループは、セキュリティグループに関連付けられた AWS リソースへのトラフィックを制御する仮想ファイアウォールとして機能します。セキュリティグループは、CelerData からのトラフィックのみが、CelerData クラスター用に割り当てられた AWS リソースに到達することを保証します。

- S3 バケットは、CelerData クラスターのクエリプロファイル情報を保存します。

- IAM ロールは、関連する AWS リソースにアクセスするための権限を CelerData クラスターに付与します。

- VPC とサブネットは、CelerData クラスターが存在する場所です。

AWS CloudFormation の詳細については、 What is AWS CloudFormation? を参照してください。

同様の手順で、新しい VPC または既存の VPC に CelerData クラスターをデプロイできます。

デプロイメントウィザードを開始した後(前述の「 Start the deployment wizard」セクションを参照)、STEP1 のみを完了する必要があります。CelerData が残りのステップを完了します。

-

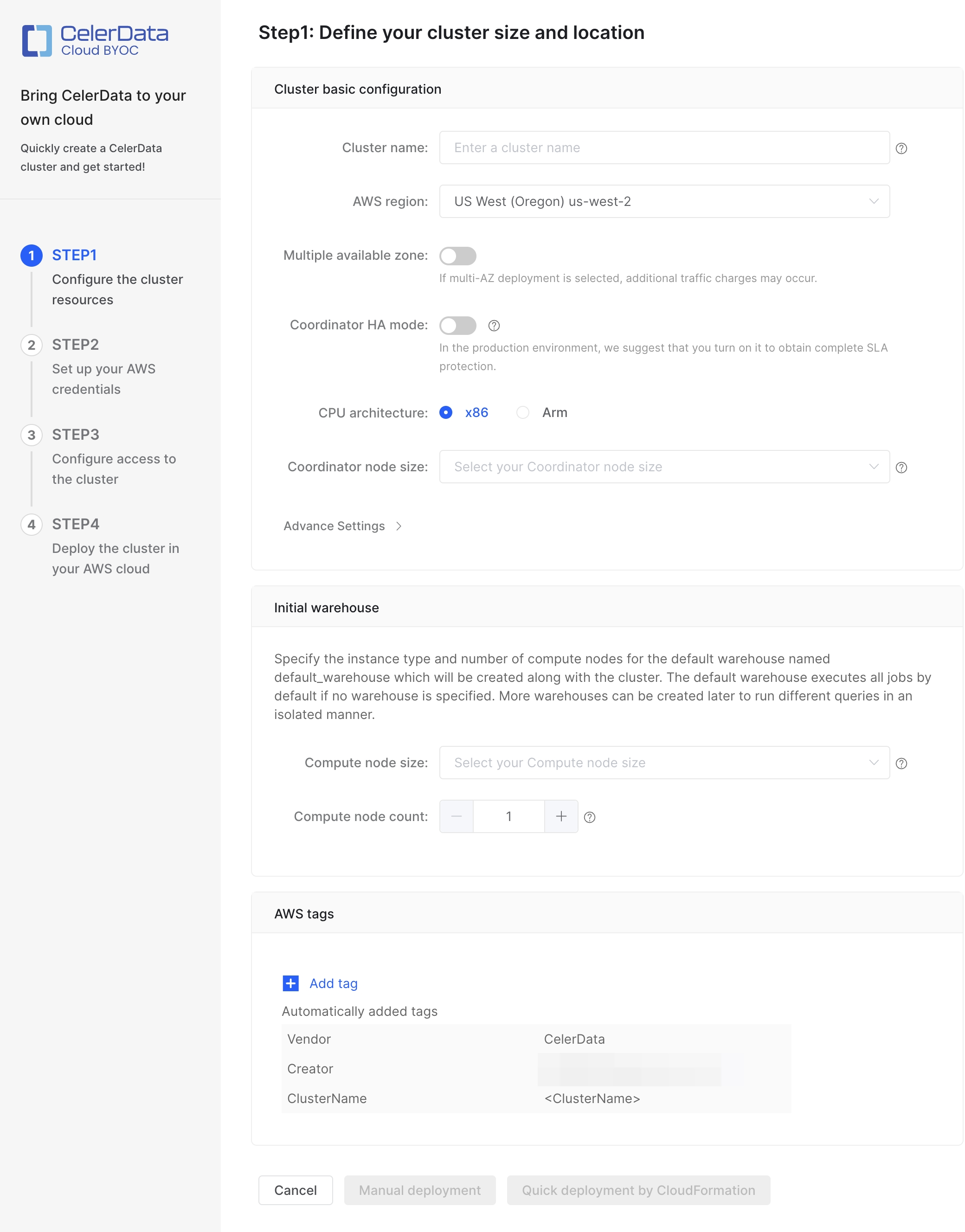

STEP1: クラスターリソースの設定 で、ビジネス要件に基づいてクラスターを設定し、オプションで Add tag をクリックしてクラスターに 1 つ以上のタグを追加します。その後、Quick deployment by CloudFormation をクリックして続行します。ここで追加したタ�グは、クラスターに関連付けられた AWS クラウドリソースに添付されます。

注記- CelerData は Free Developer Tier を提供しています。これを使用するには、4 CPU コアと 16-GB RAM を提供するインスタンスタイプを選択する必要があります。

- 4 CPU コアと 16-GB RAM は、CelerData ノードの最小構成パッケージでもあります。

以下の構成項目を設定します。

Parameter Required Description Cluster name Yes クラスターの名前を入力します。クラスターが作成された後、名前を変更することはできません。後でクラスターを簡単に識別できるように、情報豊富な名前を入力することをお勧めします。 AWS region Yes クラスターをホストする AWS リージョンを選択します。CelerData がサポートするリージョンについては、 Supported cloud platforms and regions を参照してください。 Multiple availability zone No 複数のアベイラビリティゾーン (Multi-AZ) デプロイメントを有効または無効にします。この機能はデフォルトで無効になっています。CelerData の Multi-AZ デプロイメントの詳細については、 Multi-AZ Deployments を参照してください。現在、CloudFormation によるクイックデプロイメントは複数のアベイラビリティゾーンをサポートしていません。この機能は manual deployment を介してのみ有効にできます。 Coordinator node count No アベイラビリティゾーン全体にデプロイするコーディネーターノードの数を選択します。このフィールドは、Multi-AZ デプロイメントが有効な場合にのみ使用できます。3 (デフォルト)、5、または 7 のコーディネーターノードを選択できます。 Coordinator HA mode No コーディネーター HA モードを有効または無効にします。このフィールドは、Multi-AZ デプロイメントが無効な場合にのみ使用できます。コーディネーター HA モードはデフォルトで無効になっています。 - コーディネーター HA モードが無効な場合、コーディネーターは 1 つだけデプロイされます。この設定は、CelerData の機能を学ぶための概念実証クラスターを作成する場合や、テスト目的の小規模クラスターを作成する場合に推奨されます。

- コーディネーター HA モードが有効な場合、3 つのコーディネーターがデプロ��イされます。この設定は、プロダクション環境向けのクラスターを作成する場合に推奨されます。3 つのコーディネーターがあると、クラスターはより多くの高並列クエリを処理しながら高可用性を確保できます。

Coordinator node size Yes クラスター内のコーディネーターノードのインスタンスタイプを選択します。CelerData がサポートするインスタンスタイプについては、 Supported instance types を参照してください。 Node Distribution Policy Yes クラスター内のデフォルトウェアハウスのコンピュートノード配布ポリシーを選択します。このフィールドは、Multi-AZ デプロイメントが有効な場合にのみ使用できます。Multi-AZ デプロイメントのノード配布ポリシーの詳細については、 Multi-AZ Deployments を参照してください。 Compute node size Yes クラスター内のデフォルトウェアハウスのコンピュートノードのインスタンスタイプを選択します。CelerData がサポートするインスタンスタイプについては、 Supported instance types を参照してください。 Compute storage size No クラスター内のデフォルトウェアハウスのコンピュートノードのストレージサイズを指定します。このフィールドの横にあるボックスをチェックすることで、ボリュームの数をカスタマイズすることもできます。このフィールドは、EBS バックアップされたインスタン��スタイプにのみ使用できます。 Compute node count Yes クラスター内のデフォルトウェアハウスのコンピュートノードの数を指定します。処理するデータ量に基づいてコンピュートノードの数を決定できます。デフォルト値は 1 です。

Advance Settings では、以下のことができます。

-

終了保護を有効にする。

終了保護を有効にすると、クラスターが誤って削除されるのを防ぎ、データ損失のリスクを排除できます。クラスターに対して終了保護が有効になっている場合、クラスターを削除しようとすると失敗し、エラーが返されます。クラスターを削除するには、まず手動で終了保護を無効にする必要があります。

クラスターが作成された後、クラスター詳細ページの Cluster parameters タブの Other セクションでこの機能を有効または無効にすることができます。

-

弾力的なクラスターのコーディネーターノードに対するストレージ自動スケーリングポリシーを定義する。

ビジネスのワークロードが予測不可能であり、クラスター作成時に固定数のストレージボリュームを割り当てることができない場合、CelerData クラスター内のノードに対してストレージ自動スケーリングを有効にすることができます。この機能が有効になっている場合、CelerData は、事前設定されたストレージスペースが不足しているこ�とを検出すると、ストレージサイズを自動的に拡張します。

ストレージ自動スケーリングポリシーを定義するには、次の手順に従います。

-

Coordinator Storage に続いてストレージ自動スケーリングスイッチをオンにします。

-

自動スケーリング操作をトリガーするストレージ使用率のしきい値(パーセンテージ)を設定します。このしきい値は 80% から 90% の間で設定できます。ノードのストレージ使用率がこのしきい値に達し、5 分以上続いた場合、CelerData は以下の手順で定義されたステップサイズでストレージを拡張します。

-

各自動スケーリング操作のステップサイズを設定します。ステップサイズを固定サイズ(GB)またはパーセンテージで設定することができます。たとえば、50 GB または 15%(元のストレージサイズの)。

-

各ノードの最大ストレージサイズを設定します。CelerData は、ストレージサイズがこのしきい値に達すると、ストレージの拡張を停止します。

important- 2 つのスケーリング操作(手動スケーリングおよび自動スケーリングを含む)の間隔として、最低 6 時間が必須です。

- 各ストレージの最大サイズは 16 TB です。

- コンピュートノードはストレージ自動スケーリングをサポートしていません。

-

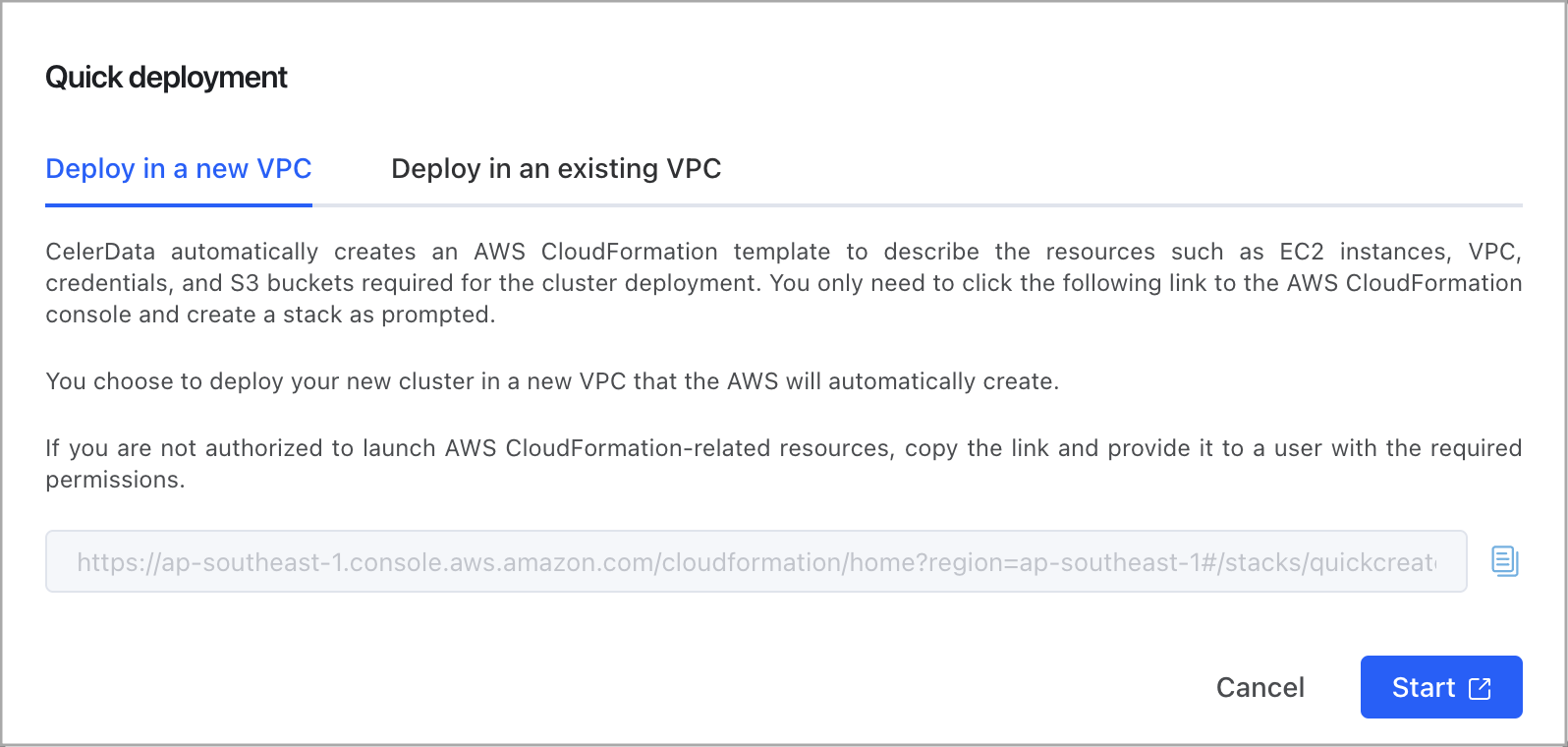

Quick deployment ダイアログボックスで、Deploy in a new VPC または Deploy in an existing VPC を選択し、Start をクリックします。

注記AWS CloudFormation の権限がない場合は、表示された URL の横にある Copy アイコンをクリックし、URL を権限のあるユーザーに提供します。そのユーザーは、URL を使用して AWS CloudFormation コンソールを開き、スタックを作成できます。

-

AWS ログインページで、アカウント情報を入力し、Sign in をクリックします。

AWS CloudFormation コンソールにリダイレクトされます。

-

Quick create stack ページで、次の操作を行います。

a. Stack name セクションで、スタック名を指定します。

b. Cluster Configuration セクションで、クラスター名を指定します。CelerData で指定したクラスター名を保持することをお勧めします。その後、パスワードを入力し、パスワードを確認します。

c. Storage Configuration セクションで、S3 バケット名を指定します。

d. Network Configuration セクションで、VPC 名を指定する(新しい VPC にクラスターをデプロイする場合)、または VPC を選択し、その VPC からサブネットを選択する(既存の VPC にクラスターをデプロイする場合)。

e. Capabilities セクションで、メッセージを読み、I acknowledge that AWS CloudFormation might create IAM resources with custom names. を選択します。

f. Create stack をクリックします。

-

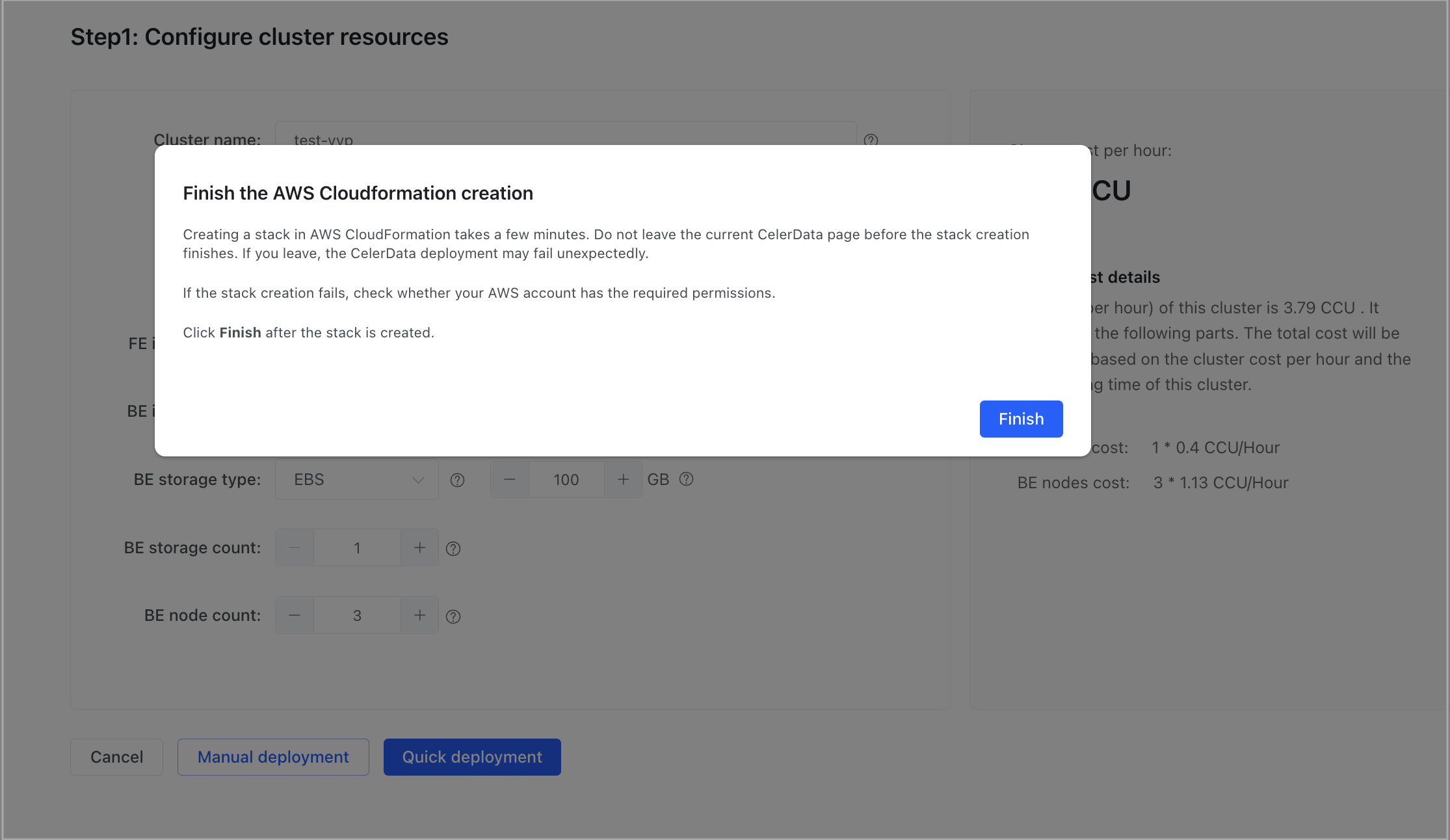

CelerData Cloud BYOC コンソールに戻り、Finish the AWS CloudFormation creation メッセージで Finish をクリックします。

-

Clusters ページを更新し、作成したクラスターが表示されるまで待ちます。

-

クラスターが Deploying 状態の場合、クラスターのデプロイメントは完了していません。Deploying をクリックしてデプロイメントの進行状況を確認できます。

クラスターのデプロイメントが完了すると、CelerData は「CelerData Cluster has been successfully deployed in your AWS Cloud!」というメッセージを表示します。メッセージの下にある Preview cluster をクリックしてクラスターを表示できます。

-

クラスターが Running 状態の場合、クラスターのデプロイメントは完了しています。クラスターをクリックして表示できます。

-

手動デプロイメントの構成と実行

デプロイメントを成功させるためには、データクレデンシャル、デプロイメントクレデンシャル、およびネットワーク構成を提供する必要があります。

-

データクレデンシャル

データクレデンシャルは、クエリプロファイルを保存するために使用される S3 バケットへの読み取りおよび書き込み権限を宣言します。 Manage data credentials for AWS を参照してください。

-

デプロイメントクレデンシャル

デプロイメントクレデンシャルは、AWS アカウント内で作成されたクロスアカウント IAM ロールを参照します。 Manage deployment credentials for AWS を参照してください。データクレデンシャルの Instance profile ARN を含むポリシーが、デプロイメントクレデンシャルで参照され��るクロスアカウント IAM ロールにアタッチされている必要があります。そうでない場合、デプロイメントは失敗します。

-

ネットワーク構成

ネットワーク構成は、クラスターのノード間の接続性を有効にし、CelerData の VPC と自身の VPC 間の接続性を確保します。 Manage network configurations for AWS を参照してください。

デプロイメントウィザードを開始した後(前述の「 Start the deployment wizard」セクションを参照)、デプロイメントのために 4 つの必須ステップ(STEP1 から STEP4)をガイドされます。

STEP1: クラスターリソースの設定

ビジネス要件に基づいてクラスターを設定し、オプションで Add tag をクリックしてクラスターに 1 つ以上のタグを追加します。その後、Manual deployment をクリックして続行します。ここで追加したタグは、クラスターに関連付けられた AWS クラウドリソースに添付されます。

クラスター構成項目の情報については、前述の「 Configure and run a quick deployment」セクションのステップ 1 を参照してください。

- CelerData は Free Developer Tier を提供しています。これを使用するには、4 CPU コアと 16-GB RAM を提供するインスタンスタイプを選択する必要があります。

- 4 CPU コアと 16-GB RAM は、CelerData ノードの最小構成パッケージでもあります。

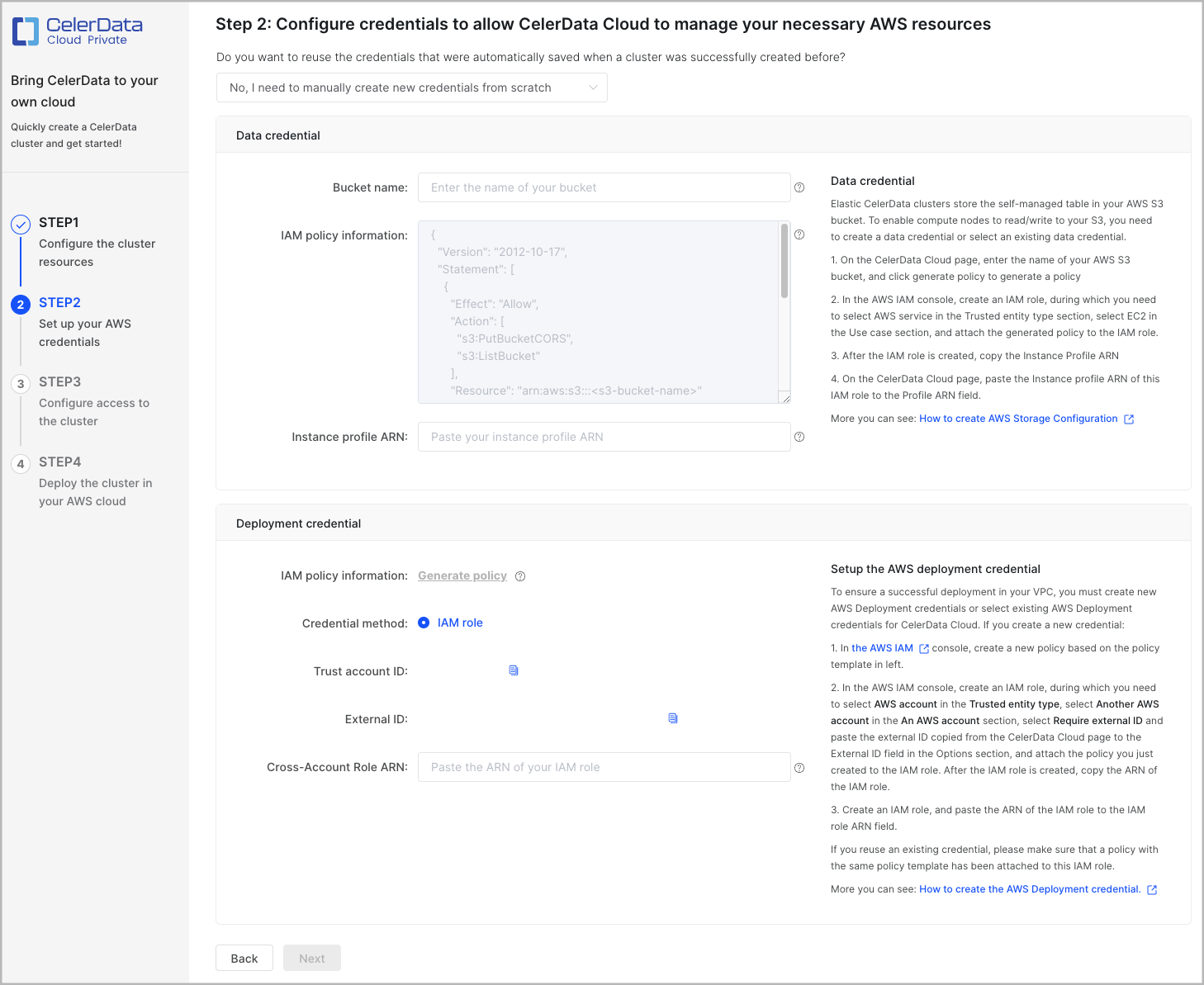

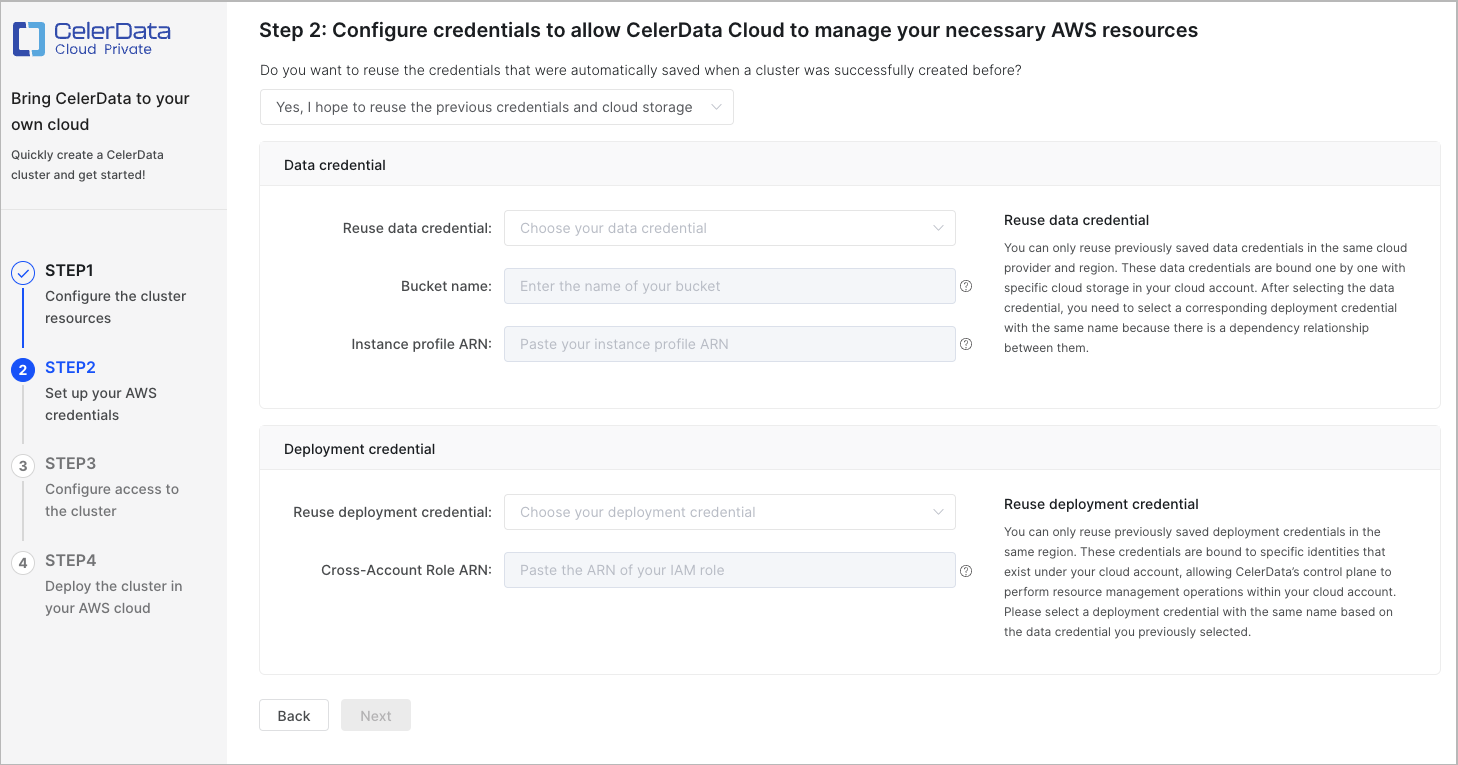

STEP2: AWS クレデンシャルの設定

このステップでは、新しいデータクレデンシャルと新しいデプロイメントクレデンシャルを作成するか、以前の成功したデプロイメントで CelerData によって自動的に作成された既存のものを選択する必要があります。構成を完了したら、Next をクリックして続行します。

CelerData を初めて使用する場合は、新しいデータクレデンシャルと新しいデプロイメントクレデンシャルを作成��することをお勧めします。

新しいクレデンシャルを作成することを選択

No, I need to manually create new credentials from scratch を選択し、次の図に示すようにします。その後、データクレデンシャルとデプロイメントクレデンシャルを作成します。

データクレデンシャルを作成する

-

AWS IAM コンソール にサインインし、 Create a service IAM role for EC2 に記載された手順に従って EC2 用のサービス IAM ロールを作成し、そのインスタンスプロファイル ARN をコピーし、後でアクセスできる場所に保存します。

-

CelerData Cloud BYOC コンソールに戻ります。Data credential セクションで、Bucket name フィールドにバケットの名前を入力し、Instance profile ARN フィールドにインスタンスプロファイル ARN を貼り付けます。

Data credential セクションのフィールドを以下に説明します。

Field Required Description Bucket name Yes バケットの名前を入力します。

NOTE

クラスターを作成する際、クラスターと同じリージョンにあるバケットを参照するデータクレデンシャルのみを使用できます。つまり、バケットはクラスターと同じリージョンに存在する必要があります。IAM policy information N/A バケットに対する権限を定義するポリシーを作成するために使用する JSON ポリシードキュメント。 Instance profile ARN Yes CelerData にバケットへのアクセス権限を付与するために作成した EC2 用のサービス IAM ロールのインスタンスプロファイル ARN を入力します。 Transparent Data Encryption (TDE) を有効にするには、弾力的なクラスターに対してのみ Enable TDE (based on AWS KMS) をチェックします。

TDE を有効にするには、AWS KMS キーをマスターキーとして提供する必要があります。キーのリージョンと ARN を指定する必要があります。また、インスタンスプロファイルの代わりに Assumed Role を使用して AWS にアクセスする場合は、KMS に保存されているキーへのアクセスを CelerData に許可するための IAM ロール ARN も提供する必要があります。

- TDE 用の KMS キー��の作成と構成に関する詳細な手順については、 Create a KMS key for TDE を参照してください。

- 2 つの認証方法の比較については、 Comparison between authentication methods を参照してください。

デプロイメントクレデンシャルを作成する

作成するデプロイメントクレデンシャルには、データクレデンシャルの Instance profile ARN を含むポリシーがアタッチされている必要があります。

-

CelerData Cloud BYOC コンソールで、IAM policy information の横にある Generate policy をクリックして、JSON ポリシードキュメントを生成します。

-

AWS IAM コンソール にサインインし、 Create a cross-account IAM role に記載された手順に従ってクロスアカウント IAM ロールを作成し、その ARN をコピーし、後でアクセスできる場所に保存します。

-

CelerData Cloud BYOC コンソールに戻ります。Deployment credential セクションで、ARN を Cross-Account Role ARN フィールドに貼り付けます。

Deployment credential セクションのフィールドを以下に説明します。

Field Required Description IAM policy information N/A 特定のリソースに対する権限を定義するポリシーを作成するために使用する JSON ポリシードキュメント。

必要に応じて Generate policy をクリックして JSON ポリシードキュメントを生成します。Credential method Yes AWS クラウドでリソースを起動するための CelerData の権限を制御するために使用するクレデンシャルのタイプ。値は IAM role に固定されています。

NOTE

CelerData はクレデンシャルとして RAM ロールのみをサポートしています。Trust account ID N/A クロスアカウント IAM ロールを作成するために使用するアカウント ID。

NOTE

信頼アカウント ID を編集することはできません。信頼アカウント ID と外部 ID は、IAM ロールを使用できるアカウントを識別するために一緒に使用されます。External ID N/A クロスアカウント IAM ロールを作成するために使用する外部 ID。

NOTE

外部 ID を編集することはできません。信頼アカウント ID と外部 ID は、IAM ロールを使用できるアカウントを識別するために一緒に使用されます。Cross-Account Role ARN Yes AWS クラウドでリソースを起動および管理するための権限を CelerData に付与するために作成したクロスアカウント IAM ロールの ARN を入力します。

既存のクレデンシャルを選択することを選択

次の図に示すように、Yes, I hope to reuse the previous credentials and cloud storage を選択します。その後、既存のデータクレデンシャルと既存のデプロイメントクレデンシャルを選択します。

データクレデンシャルを選択する

Data credential セクションで、Reuse data credential ドロップダウンリストを展開し、クラスターと同じ AWS リージョン(つまり、STEP1 で選択したリージョン)に属するデータクレデンシャルを選択します。

NOTE

ドロップダウンリストには、手動で作成したデータクレデンシャルと、以前の成功したデプロイメント時に CelerData によって自動的に作成されたデータクレデンシャルがすべて表示されます。

デ��ータクレデンシャルを選択すると、CelerData は自動的に Bucket name および Instance profile ARN フィールドを入力します。

Data credential セクションのフィールドを以下に説明します。

| Field | Required | Description |

|---|---|---|

| Bucket name | Yes | バケットの名前を入力します。 NOTE クラスターを作成する際、クラスターと同じ AWS リージョンにあるバケットを参照するデータクレデンシャルのみを使用できます。つまり、バケットはクラスターと同じ AWS リージョンに存在する必要があります。 |

| Instance profile ARN | Yes | CelerData にバケットへのアクセス権限を付与するために作成した EC2 用のサービス IAM ロールのインスタンスプロファイル ARN を入力します。 |

デプロイメントクレデンシャルを選択する

Deployment credential セクションで、Reuse deployment credential ドロップダウンリストを展開し、クラスターと同じ AWS リージョン(つまり、STEP1 で選択したリージョン)に属し、構成したデータクレデンシャルの Instance profile ARN を含むポリシーがアタッチされたデプロイメントクレデンシャルを選択します。

NOTE

ドロップダウンリストには、手動で作成したデプロイメントクレデンシャルと、以前の成功したデプロイメント時に CelerData によって自動的に作成されたデプロイメントクレデンシャルがすべて表示されます。

デプロイメントクレデンシャルを選択すると、CelerData は自動的に Cross-Account Role ARN フィールドを入力します。

Deployment credential セクションのフィールドを以下に説明します。

| Field | Required | Description |

|---|---|---|

| Cross-Account Role ARN | Yes | AWS クラウドでリソースを起動および管理するための権限を CelerData に付与するために作成したクロスアカウント IAM ロールの ARN を入力します。 |

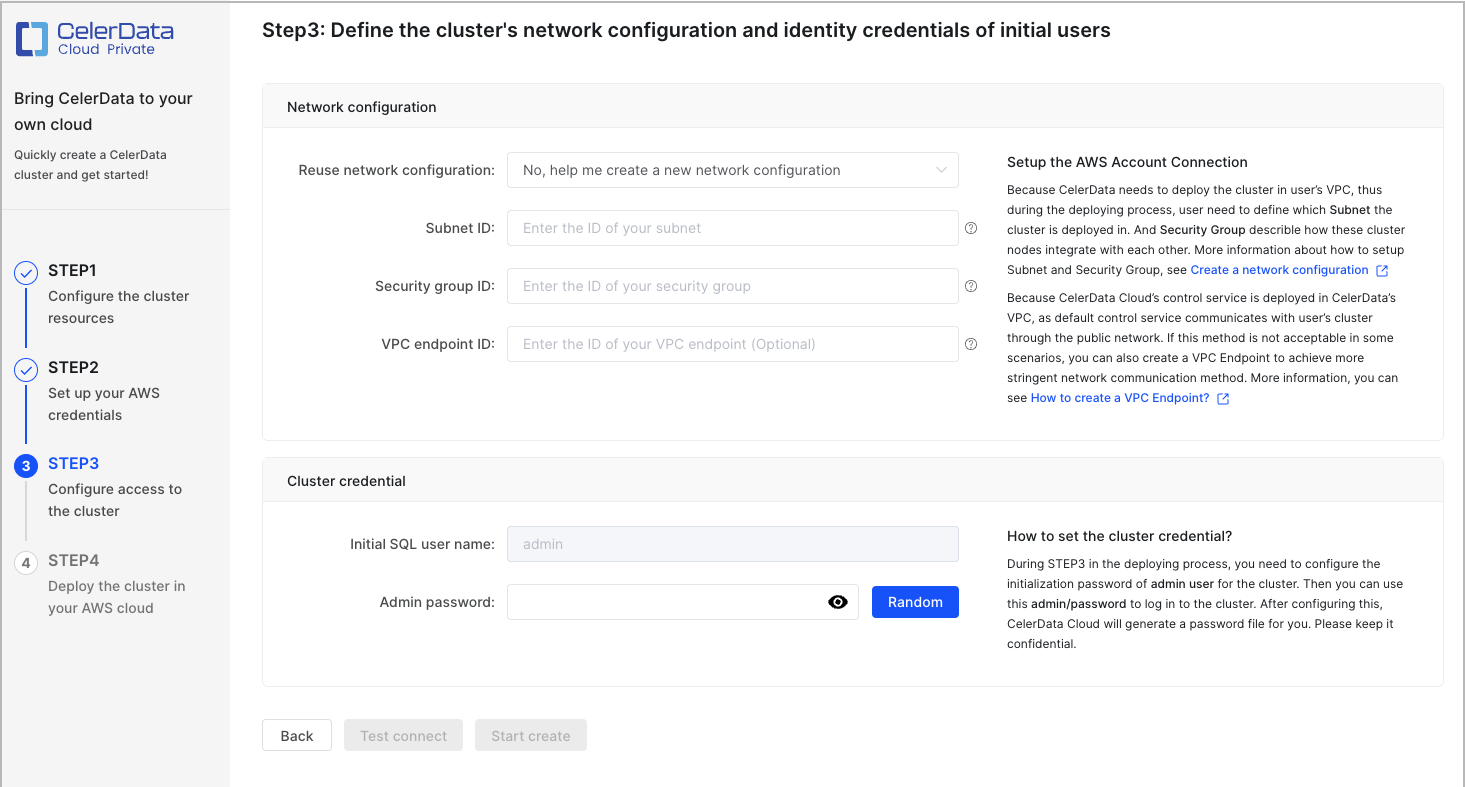

STEP3: クラスターへのアクセスの設定

このステップでは、以下を行う必要があります。

-

ネットワーク構成を設定します。新しいネットワーク構成を作成するか、以前の成功したデプロイメント時に CelerData によって自動的に作成された既存のものを選択できます。

NOTE

CelerData は、複数のクラスター間で同じネットワーク構成を再利用することを許可しています。つまり、複数のクラスターが同じ VPC、サブネット、お��よびセキュリティグループを共有できます。

-

クラスタークレデンシャルを設定します。

-

接続性をテストします。

ネットワーク構成を設定する

Network configuration セクションで、新しいネットワーク構成を作成するか、既存のものを選択します。

CelerData を初めて使用する場合は、新しいネットワーク構成を作成することをお勧めします。

新しいネットワーク構成を作成する

-

AWS IAM コンソール にサインインします。

-

ページの右上隅にあるリージョンピッカーを確認し、必要に応じて STEP1 で選択した AWS リージョンに切り替えます。

-

左側のナビゲーションペインで、Virtual private cloud > Your VPCs を選択します。Your VPCs ページで、 CelerData deployment requirements を満たす VPC を見つけます。

NOTE

選択した AWS リージョンに適格な VPC がない場合は、 Create a VPC and related resources に記載された手順に従って、その AWS リージョンに VPC を作成します。

-

左側のナビゲーションペインで、Virtual private cloud > Subnets を選択します。Subnets ページで:

- Multi-AZ Deployment が利用できない場合、または無効になっている場合は、選択した VPC 内の 1 つ のサブネットを選択し、サブネットの ID をコピーして、後でアクセスできる場所に保存します。

- Multi-AZ Deployment が有効になっている場合は、選択した VPC 内の 3 つ のサブネットを選択し、サブネットの ID をコピーして、後でアクセスできる場所に保存します。3 つのサブネットのそれぞれは独立したアベイラビリティゾーンに属している必要があり、すべてが同じ VPC 内のプライベートサブネットまたはパブリックサブネットである必要があります。

-

Create a security group に記載された手順に従ってセキュリティグループを作成し、セキュリティグループの ID をコピーして、後でアクセスできる場所に保存します。

-

CelerData Cloud BYOC コンソールに戻ります。Network Configuration セクションで、サブネット ID を Subnet ID フィールドに、セキュリティグループ ID を Security group ID フィールドに貼り付けます。

エンドツーエンドプライベートリンクを有効にする場合は、Advanced security settings をチェックし、接続用の VPC エンドポイント ID を VPC endpoint ID フィールドに貼り付けます。プライベートリンクが有効な場合でも、パブリックネットワーク経由でクラスターコンソールにアクセスしたい場合は、Enable public access to the Cluster console をチェックします。VPC 接続 ID が設定されていない場合、CelerData の VPC はインターネット経由で自身の VPC と通信します。CelerData のプライベートリンクの詳細については、 End-to-End Private Link Architecture および End-to-End Private Link Configuration and Deployment を参照してください。

Network Configuration セクションのフィールドを以下に説明します。

| Field | Required | Description |

|---|---|---|

| Subnet ID | Yes | データ分析用にクラスターノードをデプロイするために使用するサブネットの ID。

|

| Primary Subnet ID | Yes | Multi-AZ Deployment が有効で Single AZ Policy が選択されている場合のプライマリサブネットの ID。Crossing AZ Policy が選択されている場合、このフィールドは Subnet ID フィールドと同等です。プライマリサブネットも独立したアベイラビリティゾーンに属している必要があります。このフィールドは Multi-AZ デプロイメントが有効な場合にのみ使用できます。 |

| Security group ID | Yes | 自身の VPC 内のクラスターノード間および CelerData の VPC と自身の VPC 間の TLS を介した接続性を有効にするために使用するセキュリティグループの ID。 |

| VPC endpoint ID | No | CelerData の VPC と自身の VPC 間の直接的で安全な接続を許可するために PrivateLink を使用して作成する VPC エンドポイントの ID。この接続は同じ AWS リージョン内の AWS VPC 用です。 VPC エンドポイントの作成方法については、 Create a VPC endpoint を参照してください。 NOTE VPC 接続 ID を指定しない場合、CelerData の VPC はインターネット経由で自身の VPC と通信します。 |

| Security group ID for NLB | No | NLB 用に別々に設定したい場合のセキュリティグループの ID。 |

詳細なセキュリティを実現するために、NLB および VPC エンドポイント用に別々のセキュリティグループを設定できます。

- AWS デプロイメント用のセキュリティグループおよびインバウンドおよびアウトバウンドルールの詳細設計については、 Security groups and inbound and outbound rules for AWS deployment を参照してください。

- VPC エンドポイント用の異なるセキュリティグループを選択するには、 Create a security group for VPC endpoint を参照してください。

- NLB 用に別々のセキュリティグループを作成し、デプロイメントウィザードの STEP3 で設定するには、 Create a security group for NLB を参照してください。

既存のネットワーク構成を選択する

Reuse network configuration ドロップダウンリストを展開し、クラスターと同じ AWS リージョン(つまり、STEP1 で選択したリージョン)に属するネットワーク構成を選択します。

NOTE

- ドロップダウンリストには、手動で作�成したネットワーク構成と、以前の成功したデプロイメント時に CelerData によって自動的に作成されたネットワーク構成が表示されます。

- STEP1 で Multi-AZ Deployment を有効にした場合、ドロップダウンリストには 3 つのサブネットを持つネットワーク構成のみが表示されます。

ネットワーク構成を選択すると、CelerData は自動的に Subnet ID、Security group ID、および(オプションで)VPC endpoint ID フィールドを入力します。

Network Configuration セクションのフィールドを以下に説明します。

| Field | Required | Description |

|---|---|---|

| Subnet ID | Yes | データ分析用にクラスターノードをデプロイするために使用するサブネットの ID。

|

| Primary Subnet ID | Yes | Multi-AZ Deployment が有効で Single AZ Policy が選択されている場合のプライマリサブネットの ID。Crossing AZ Policy が選択さ��れている場合、このフィールドは Subnet ID フィールドと同等です。プライマリサブネットも独立したアベイラビリティゾーンに属している必要があります。このフィールドは Multi-AZ デプロイメントが有効な場合にのみ使用できます。 |

| Security group ID | Yes | 自身の VPC 内のクラスターノード間および CelerData の VPC と自身の VPC 間の TLS を介した接続性を有効にするために使用するセキュリティグループの ID。 |

| VPC endpoint ID | No | CelerData の VPC と自身の VPC 間の直接的で安全な接続を許可するために PrivateLink を使用して作成する VPC エンドポイントの ID。この接続は同じ AWS リージョン内の AWS VPC 用です。 VPC エンドポイントの作成方法については、 Create a VPC endpoint を参照してください。 NOTE VPC 接続 ID を指定しない場合、CelerData の VPC はインターネット経由で自身の VPC と通信します。 |

| Security group ID for NLB | No | NLB 用に別々に設定したい場合のセキュリティグループの ID。 |

クラスタークレデンシャルを設定する

Cluster credential セクションで、Admin password フィールドに admin アカウントのパスワードを入力するか、Admin password フィールドの横にある Random をクリックして、CelerData によって生成されたパスワードを取得します。

NOTE

- admin アカウントはクラスターの管理者であり、CelerData Cloud アカウント内で有効なすべての特権を持っています。

- クラスターが作成された後、クラスター詳細ページに移動し、ページの右上隅で Manage > Reset password を選択して admin アカウントのパスワードをリセットできます。クラスターが Running 状態のときにのみ admin アカウントのパスワードをリセットできます。

接続性をテストする

-

Test connect をクリックして、CelerData の VPC が自身の VPC と接続できることを確認します。

接続がテストに合格すると、Start create ボタンが有効になります。

-

Start create をクリックして続行します。

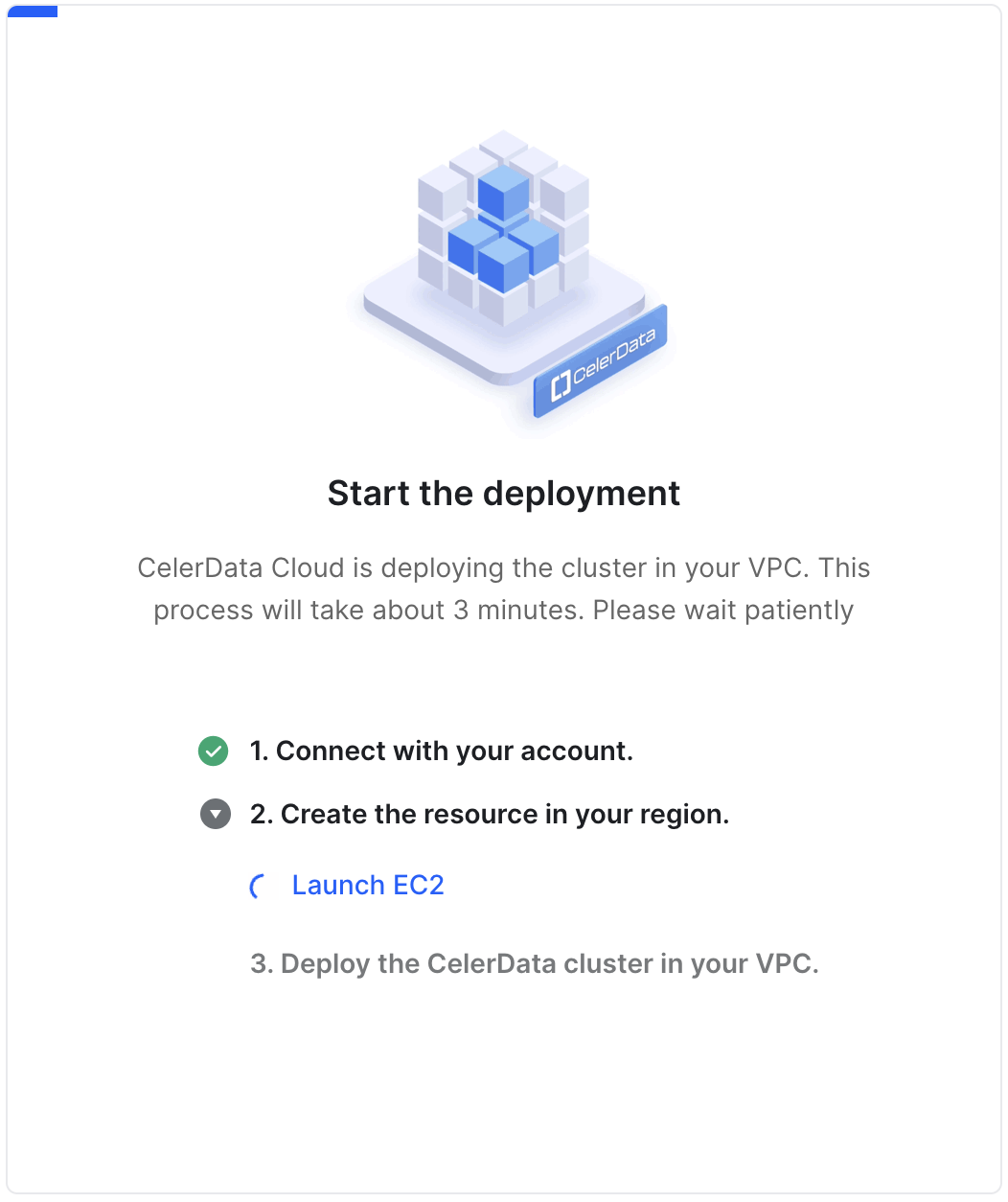

STEP4: AWS クラウド上にクラスターをデプロイ

前述の 3 つのステップを完了すると、CelerData は自動的にクラウドリソースを起動し、自身の VPC にクラスターをデプロイします。これには数分かかります。

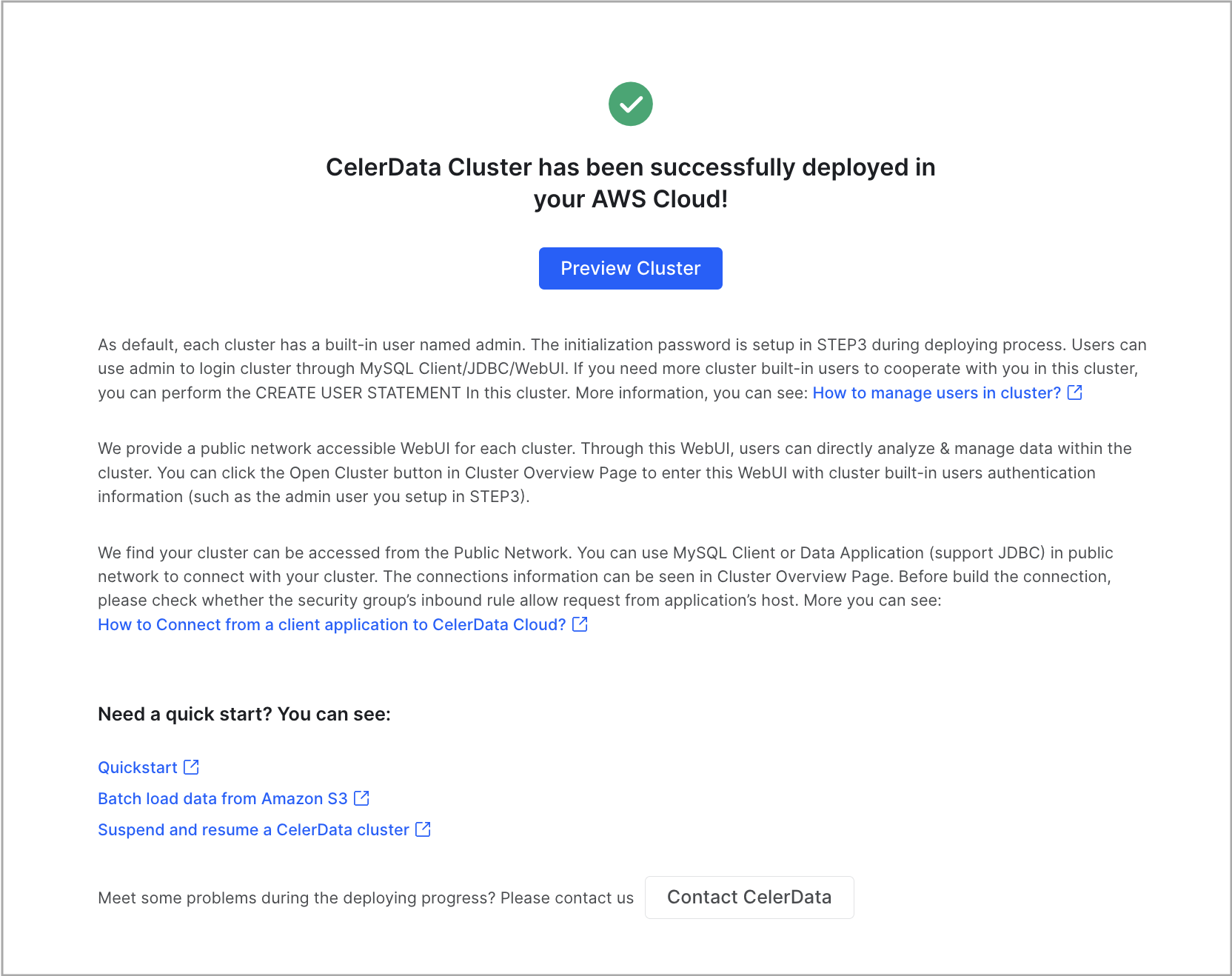

デプロイメントが完了すると、次の図に示すメッセージが表示されます。

メッセージ内の Preview Cluster をクリックしてクラスターを表示できます。また、Clusters ページに戻り、正常にデプロイされたクラスターを Running 状態で表示することもできます。

次のステップ

いつでも JDBC ドライバーや MySQL クライアントから、または CelerData コンソールの SQL エディターを使用してクラスターに接続できます。詳細については、 Connect to a CelerData cluster を参照してください。

また、CelerData Cloud BYOC コンソールでクラスターを表示および管理し、ニーズに応じて調整できます。